Атаки через подрядчиков стали одним из самых популярных способов проникновения в ИТ-системы организаций в последние годы. Алексей Исаев, руководитель направления технического сопровождения проектов NGR Softlab, в авторской колонке на CISOCLUB поделился примерами взлома корпоративных сетей через контрагентов и рассказал о способах защиты ИТ-инфраструктур с помощью контроля за действиями привилегированных пользователей.

Мы часто слышим от заказчиков, что у них все под контролем, что есть антивирусы, DLP, двухфакторная аутентификация, NGFW, VRF, DMZ, шифрование, строгие политики безопасности, запрет личной техники… Однако кажущаяся неприступность ИТ-инфраструктур обманчива.

Даже при наличии мощного арсенала средств защиты инфраструктура остается уязвимой. Инциденты случаются: от незначительных нарушений целостности данных, легко восстанавливаемых из резервных копий, до непоправимых утечек конфиденциальной информации. При этом нередко слабым звеном выступает сторонняя инфраструктура — вероятно, менее защищенная, с более мягкими регламентами по обеспечению ИБ, но имеющая, пусть и временное, сопряжение с инфраструктурой заказчика.

Речь идет о подрядчиках. Даже крупные, добросовестные компании с развитой ИБ-экспертизой не застрахованы от подобных инцидентов. В этой статье я расскажу о том, как эффективно защититься от таких угроз, а также поделюсь примерами неочевидных сценариев применения PAM-решений (Privileged Access Management).

Почему даже самые надежные системы не гарантируют 100% защиты?

Целенаправленные атаки. Злоумышленники постоянно совершенствуют методы обхода стандартных средств защиты, используя сложные и адаптированные под конкретную цель стратегии.

Слабые звенья. Даже самая защищенная сеть может стать жертвой атаки через уязвимое звено. Это могут быть подрядчики, аутсорсеры (например, разработчики сайтов, 1С-специалисты, фрилансеры, организации, обслуживающие системы видеонаблюдения и контроля доступа), — любая внешняя организация, имеющая доступ к вашей инфраструктуре. Известны случаи успешных атак, прошедших по цепочке из нескольких подрядчиков перед достижением целевой системы.

Человеческий фактор. Ошибки сотрудников, несоблюдение политик безопасности, неправильное использование программного обеспечения — все это создает уязвимости, которые злоумышленники активно используют.

В публичном пространстве не так много информации о реальных случаях утечек данных через подрядчиков. Компании часто скрывают детали расследований таких происшествий, опасаясь репутационных потерь. Однако доступные сведения демонстрируют глобальный характер проблемы:

- Россия: разработчик средств защиты информации (СЗИ) столкнулся с утечкой данных пользователей из-за компрометации подрядчика, занимавшегося разработкой сайта.

- Великобритания: Министерство обороны Великобритании потеряло финансовые сведения из-за подрядчика, обслуживающего аналог их системы 1С.

- Дания: железнодорожное движение было парализовано после взлома ИТ-системы у поставщика ИТ-услуг транспортной сети.

Эти случаи показывают, что проблема не ограничена определенным регионом. Атаки через подрядчиков происходят по всему миру, включая крупные государственные структуры. Хакеры действуют без географических ограничений, используя разнообразные методы атак и обмениваясь опытом друг с другом. Привлечение множества подрядчиков к проекту существенно увеличивает риски утечки информации, поскольку каждая внешняя организация представляет потенциальную уязвимость. Многие компании недостаточно тщательно оценивают уровень безопасности своих подрядчиков, ограничиваясь поверхностными проверками и формальными документами.

Статистика подтверждает проблему

- Более 80% компаний применяют средства защиты в отношении подрядчиков, но лишь 20% из них разрабатывают специальный набор мер, политик и сценариев взаимодействия, исходя из специфики работ и рисков.

- Менее 10% компаний проводят реальную оценку ИБ-состояния подрядчиков, включая проверку процессов, регламентов, используемых средств защиты и квалификации персонала.

- В 90% случаев мониторинг учетных записей подрядчиков осуществляется по общим метрикам, что затрудняет своевременное обнаружение и реагирование на инциденты. Это приводит к значительному росту числа атак.

Каким образом контролировать подрядчиков?

Взаимодействие с подрядчиками должно основываться на четкой методологии, включающей определение критических ресурсов и сервисов, к которым требуется доступ, выбор соответствующих защитных мер (средств информационной безопасности и архитектурных решений), а также создание профилей безопасности, устанавливающих строгие ограничения на взаимодействие. Необходимо разработать систему метрик для оценки уровней риска и подготовить сценарии реагирования на инциденты информационной безопасности, в которых участвуют подрядчики.

Наиболее эффективным решением для реализации этих мер являются системы класса PAM. Рост спроса на решения, снижающие риски компрометации данных при взаимодействии с внешними организациями, подтверждается статистикой: например, по данным Jet, спрос на PIM/PAM-решения вырос в 3,2 раза с 2019 года. Также согласно открытым данным, спрос на системы PAM за последние пять лет увеличился более чем втрое.

Почему именно PAM?

Решения класса PAM обеспечивают комплексное управление паролями для привилегированных учетных записей — аккаунтов с расширенными правами, позволяющими выполнять потенциально опасные действия, такие как выгрузка или модификация данных, остановка сервисов. Контроль таких учетных записей, особенно при предоставлении доступа внешним организациям, критически важен, и PAM-системы обеспечивают его за счет применения более строгих политик. Кроме того, PAM-системы мониторят активные сессии привилегированных пользователей, предлагая гибкую настройку политик и возможность онлайн-мониторинга сессий, отправки предупреждений о подозрительной активности и при необходимости прерывания сессии. Подробное логирование всех действий привилегированных пользователей и возможность анализа этих логов как внутри самой системы PAM (для проведения аудитов и формирования отчетов), так и внешними системами для расследования инцидентов являются важнейшими для анализа и проведения расследований.

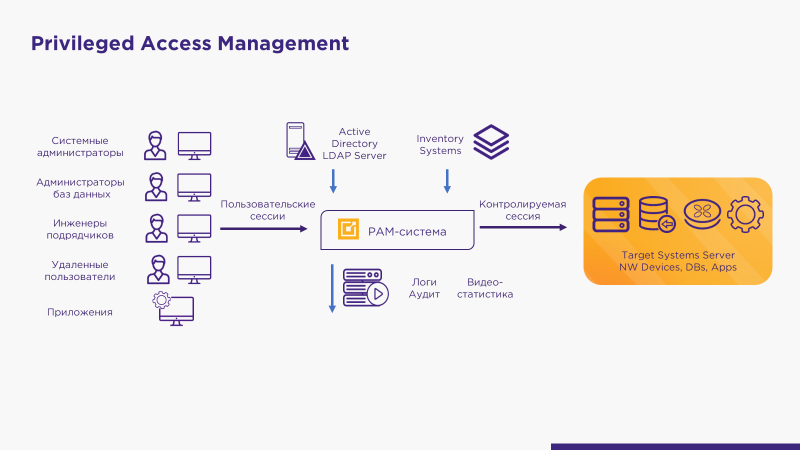

Схема взаимодействия привилегированных пользователей с инфраструктурой через PAM-систему выглядит следующим образом:привилегированные пользователи (это внутренние администраторы и инженеры, а также инженеры подрядчиков) обращаются к PAM-системе, в ней строится контролируемая сессия до конечных ресурсов, к которым необходимо предоставить доступ.

Подключение привилегированных пользователей выполняется не напрямую. Контроль действий, логирование, применение политик доступа — все это как раз осуществляется на PAM-системе.

Схема взаимодействия привилегированных пользователей с инфраструктурой через PAM-систему

Что именно в PAM-системе помогает повысить уровень контроля подрядчиков?

Возможности PAM-систем по усилению контроля над деятельностью подрядчиков основаны на нескольких ключевых аспектах.

Контроль всех привилегированных учетных записей. Необходимо обеспечить полный контроль над всеми привилегированными учетными записями, отслеживать их статус, проверяя актуальность паролей (с автоматизированным планированием проверок) и появление новых учетных записей. Последнее — важный аспект, поскольку не все атаки направлены на взлом существующих аккаунтов, некоторые происходят через создание новых.

Политика минимальных привилегий (Zero Trust). Она реализуется путем предоставления подрядчику доступа только к необходимым ресурсам и в нужном режиме. Например, если подрядчик выполняет аудит сетевого оборудования и отрисовки карты сети, ему предоставляется только доступ только для чтения (read only), исключая возможность внесения изменений в конфигурацию или остановки служб и т. д. То есть политики доступа должны динамически настраиваться в соответствии с профилем взаимодействия с каждой внешней организацией.

Дополнительные механизмы авторизации. Когда мы даем доступ подрядчику, нередко мы пускаем некое неустановленное лицо с выданной парой логин/пароль. Двухфакторная аутентификация с использованием SMS-кодов укрепляет защиту, предотвращая несанкционированный доступ даже при утечке логина и пароля.

Онлайн-мониторинг. Необходимо предоставить механизм контроля за действиями подрядчиков ответственным за эксплуатацию целевых систем сотрудникам, чтобы они могли согласовывать отдельные действия или подключения. Так, в некоторых организациях любое подключение внешних инженеров требует ручного согласования, а действия подрядчика контролируются выделенными ИБ-специалистами. Все действия, требующие подтверждения (например, перезапуск сервисов), осуществляются только после согласования, а доступ отключается сразу по завершении работ. Весь процесс записывается в журнал аудитора.

В целом все эти механизмы обеспечивают безопасный доступ, соблюдение политик информационной безопасности, поддержание непрерывности бизнес-процессов и защиту инфраструктуры и данных.

Неочевидные сценарии применения PAM

Кроме того, что PAM решает проблемы, рассмотренные ранее, есть другие сценарии применения. Функциональность некоторых продуктов полезна не только специалистам по информационной безопасности, но и разным инфраструктурным подразделениям.

Так, мы реализовали проект, где заказчик использует нашу PAM-систему Infrascope в стандартном режиме, дополнительно получая кастомизированные дашборды для проектных менеджеров с еженедельными отчетами об активности их подрядчиков. Эти отчеты позволяют выявлять неэффективное использование времени (например, длительные периоды бездействия) и попытки выполнения запрещенных команд. Например, в некоторых сессиях по шесть часов период неактивности доходил до 5 часов 55 минут. То есть сотрудники подключились, но не работали. Также были выявлены попытки выполнения некоторых запрещенных команд.

В другом проекте (для телеком-оператора) была интегрирована поддержка протокола TACACS+, обеспечивающая контроль доступа инженеров к сетевому оборудованию. Infrascope заменил прежнее импортное решение, а контроль действий подрядчиков был реализован ИБ-департаментом позднее, в рамках расширения функциональности.

Также с помощью PAM можно маскировать конфиденциальные данные при работе с базами данных (функционал DAM/DDM), анализируя запросы SQL и позволяя настраивать политики, создавать черные и белые списки и отслеживать в логах действия подрядчиков, включая конкретные SQL-запросы к таблицам.

Функция автоматизации привилегированных задач позволяет переносить скрипты администраторов в PAM, обеспечивая контролируемый запуск (по расписанию или системным триггерам), полное логирование, ограниченный доступ и использование специальных технологических учетных записей, известных только системе PAM.

Есть неочевидные сценарии, например, в которых менеджером паролей PAM-системы заменяет функционал Hashicorp, предоставляя безлимитный Vault по количеству секретов и пользователей. Управление пользователями и активами, настройка политик и работа с секретами осуществляется через API.

На что обращать внимание при выборе системы?

Выбор системы PAM должен основываться на нескольких ключевых критериях. Важно учитывать архитектуру решения, ее масштабируемость при росте нагрузки и инфраструктуры, а также производительность на заданных ресурсах. Необходимо оценить возможности обеспечения отказоустойчивости, включая требуемые ресурсы и поддерживаемые схемы репликации. Поддерживаемые протоколы, типы целевых систем, возможности кастомизации коннекторов и создания собственных являются важными факторами.

Система должна гибко адаптироваться к потребностям каждого заказчика и подрядчика, включая гибкую ролевую модель доступа как к целевым системам, так и к самому порталу PAM. Это позволит эффективно контролировать инфраструктуру и настроить необходимые политики безопасности. Наконец, совместимость с отечественными решениями в области информационной безопасности и инфраструктуры (службы каталогов, системы виртуализации и др.) является критическим фактором, учитывая массовый переход на российские разработки.

Вывод

Поскольку слабое звено часто находится за пределами стен организации, в условиях увеличивающейся угрозы кибербезопасности защита от атак через подрядчиков является критически важной задачей для любой организации. Традиционных мер безопасности недостаточно, и даже наличие передовых средств защиты не гарантирует стопроцентной защиты от целенаправленных атак и человеческого фактора.

Решения класса PAM (Privileged Access Management) предлагают эффективный способ минимизировать эти риски, предоставляя комплексный контроль над привилегированными учетными записями, гибкие политики доступа, дополнительные механизмы аутентификации и инструменты мониторинга. Также некоторые продукты этого класса полезны и для решения бизнес-задач.

При выборе PAM-системы необходимо учитывать ее архитектуру, производительность, отказоустойчивость, совместимость с различными протоколами и целевыми системами, а также возможности кастомизации и интеграции с отечественными решениями. Только комплексный подход, включающий строгие политики безопасности, тщательную проверку подрядчиков и использование современных технологий управления привилегированными доступами, может обеспечить надежную защиту от угроз, исходящих от внешних организаций.

Источник: CISOCLUB